- Создаем центр сертификации

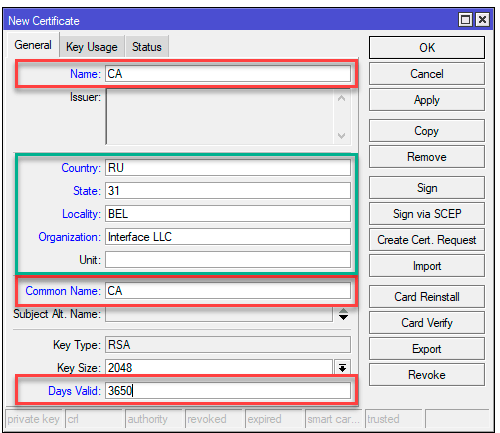

Переходим в System — Certificate и создадим новый сертификат.

Обязательные поля отмечены нами красным, это Name и Common Name — CA и срок действия — Days Valid — 3650 или 10 лет,

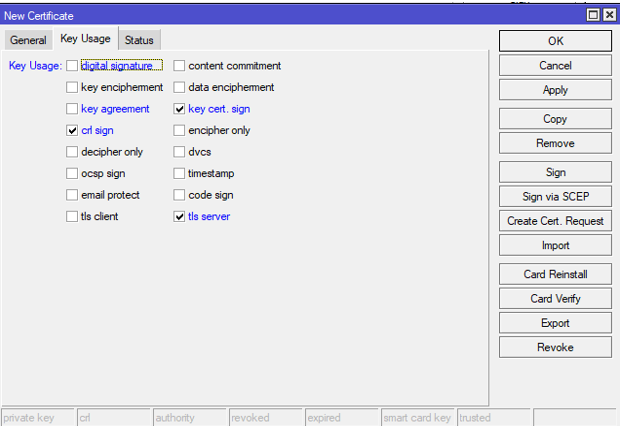

Перейдем на закладку Key Usage и укажем crl sign и key cert. sign, остальные флаги следует снять, затем нажмем кнопку Apply,

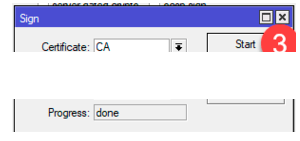

Теперь подпишем сертификат нажав Sign. В открывшемся окне в поле Certificate нужно указать имя сертификата. В поле CA CRL Host следует указать адрес, на котором будет опубликован список отозванных сертификатов – CRL. Это или IP микротика или его DDNS имя.

Нажимаем на кнопку Start и ждем когда поле Progress покажет надпись done.

2. Выпуск сертификата сервера.

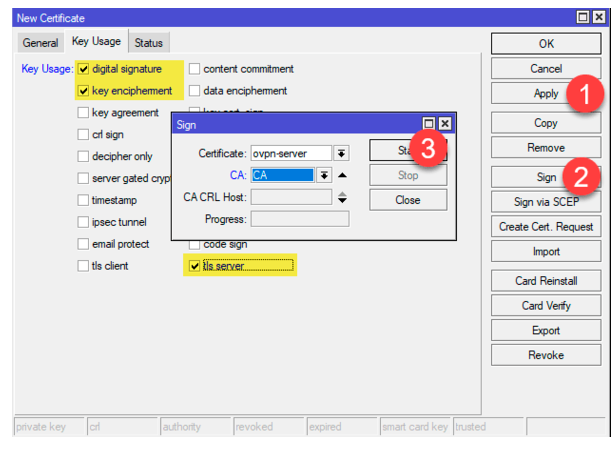

Закладка General нового сертификата заполняется аналогично, только в полях Name и Common Name указываем ovpn-server.ru (или любое наименование на свое усмотрение c окончанием .ru). На вкладке Key Usage указываем digital-signature, key-encipherment и tls-server. Затем нажимаем кнопку Apply и кнопку Sign. Подписываем сертификат, для этого в поле CA выбираем созданный ранее сертификат CA.

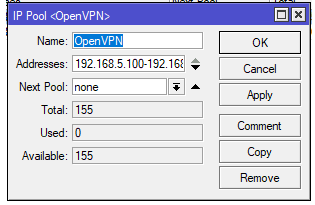

3. Создаем пул адресов для клиентов.

Для этого перейдем в IP — Pool и создадим новый пул адресов ovpn-pool, в нашем случае будет использоваться диапазон 192.168.5.100 — 192.168.5.254. Диапазон может быть любым, только нужно оставить свободным первый IP, и чтобы пул адресов был создан чисто под OpenVPN и нигде больше не использовался.

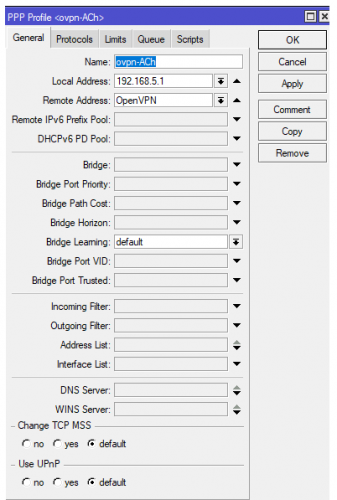

4. Создаем профиль OpenVPN.

Gерейдем в PPP — Profiles и создадим новый профиль. Укажем его имя Name — ovpn, локальный и удаленный адреса: Local Address – 192.168.5.1(тот самый адрес который мы должны не включать в пул адресов OpenVPN), Remote Address — ovpn_pool (только что созданный нами пул адресов). На всякий случай напомним, что локальный адрес должен принадлежать той-же /24 сети, что и диапазон пула адресов.

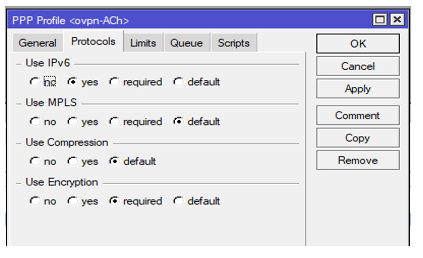

На вкладке Protocols делаем обязательное шифрование поставив точку на required в поле Use Encryption как на картинке

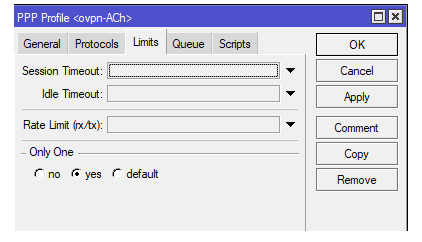

Переходим во вкладуLimits и в полеOnly One ставим точку в значенииyes(Если хотите сделать так чтобы от одного пользователя vpn было только одно активное подключение). Жмем Apply.

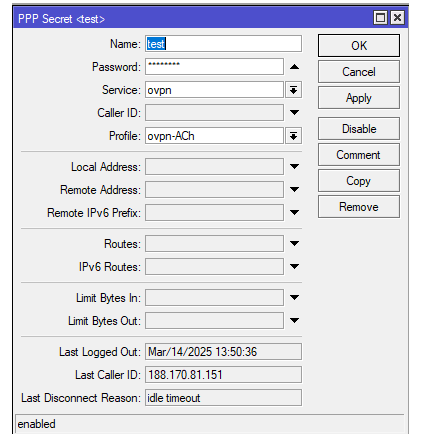

5. Создаем пользователей OpenVPN

В PPP — Secrets создадим учетные записи пользователей по шаблону на картинке. В поле Service выбираем ovpn и в поле Profile выбираем ранее созданный профиль.

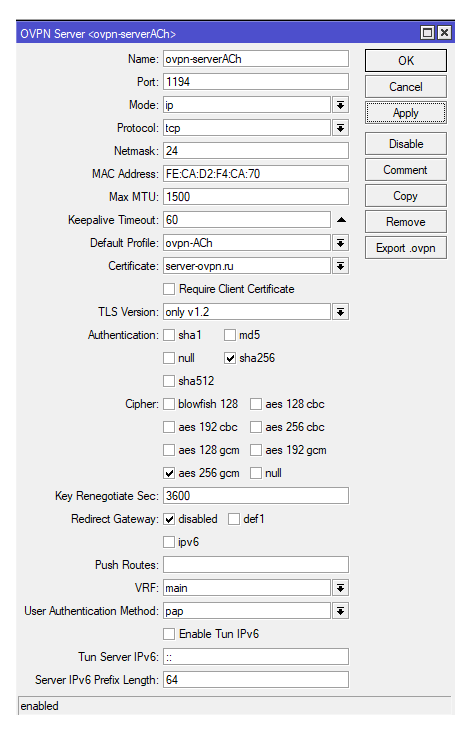

6. Настройка OpenVPN сервера

Перейдем в PPP — Interface и перейдем во вкладку OVPN. И создаем новый OVPN сервер или изменяем дефолтный к такому виду.

Поле Name заполняете по желанию.

Поле Port 1194(стандартный порт OVPN) может быть любым

Поле Mode (ip это TUN адаптер, значение ethernet это TAP адаптер)

Поле Protocol ставим tcp или udp(в зависимости от нужд).

Поле Default Profile ставим созданный нами профиль.

Поле Certificate выбираем созданный нами ранее сертификат сервера.

Поле TLS Version лучше ставить only TSL 1.2.

Поле Authentication выбираем алгоритм хеша пароля.

Поле Cipher выбираем алгоритм шифрования.

Поля Port, Mode, Protocol, Authentication, Cipher понадобятся в конфиге OpenVPN.

Нажимаем Apply.

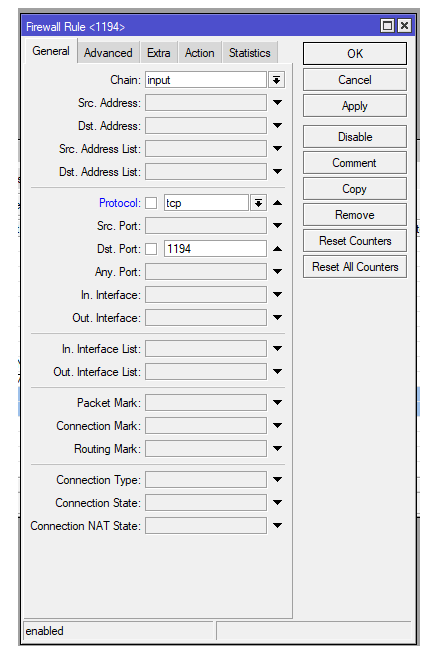

7. Настройка Firewall

Откроем IP — Firewall и добавим правило: Chain — input, Protocol — tcp, Dst. Port — 1194. Действие можно не указывать, так как по умолчанию применяется accept.

8. Настройка клиента OpenVPN.

За основу конфигурационного файла мы примем стандартный шаблон client.ovpn, который расположен в C:\OpenVPN\sample-config. Его следует скопировать , открыть удалить все и вставить тест ниже знаки \\\ это границы конфига

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

\\\\\\\\\\\\ client dev tun (tun если Mode сервера OVPN ip и tap если ethernet) proto tcp (Протокол сервера OVPN) remote musyte.ru 1194 ( вместо mysite.ru указать внешний ip роутера или DNS имя если купили.) dhcp-option DNS 192.168.4.231(Указываем адрес DNS сервера вашей сети.) auth-nocache (Не сохранять пароли в кеше.) float auth-user-pass persist-key persist-tun cipher AES-256-GCM (Поле Cipher OVPN сервера) auth SHA256(Поле Authentication OVPN сервера) verb 3 mute 20 route 192.168.4.0 255.255.255.0 192.168.5.1 (Добавляем пути до нужных вам подсетей) <ca> Сюда копируем ключ центра сертификации в моем случае это ovpn-CA(Экспортируйте ключ на пк, откройте его в блокноте и скопируйте сюда все содержимое ключа) </ca> \\\\\\\\\\\ |

Файл сохраняем в папке программы OpenVPN и открываем его через правую кнопку мыши и нажимаем Import into OpenVPN GUI. Подключаемя.